Master Analista de Inteligencia

Armas Cibernéticas

Las armas cibernéticas representan una amenaza para empresas, Estados y ciudadanos por igual. Se ha convertido en un sector de lo más lucrativo para los criminales, con delitos como la estafa, el robo de información, el secuestro de datos, la destrucción de archivos, hasta el espionaje empresarial. Por ello, es esencial conocer su alcance mediante el estudio de casos y; reflexionar sobre el avance de esta tecnología y hacia qué tendencias apunta.

Definición

¿Qué es exactamente un arma cibernética?

Según el EastWest Institute Critical Terminology Foundations...

«Una ciberarma es aquella que puede ser definida como un código computable, usado o designado para ser usado, con el objetivo de amenazar o causar daños físicos, funcionales o mentales a estructuras, sistemas o seres vivos.»

Según Kolb...

«El concepto de arma cibernética es altamente relativo, pues se pueden utilizar muchos objetos como arma, sin que sea su cometido natural o primigenio.»

Estas son dos de las definiciones más comunmente usadas. Sin embargo, al ser una materia en constante desarrollo de nuevas amenazas y modalidades de delitos e infracciones, su definición jurídica se encuentra en constante desarrollo. La multifuncionalidad de las actividades cibernéticas dificultan la adopción de una definición común.

Según el Manual de Tallín...

«Se define un arma cibernética como medios cibernéticos de guerra que son, por su diseño, uso, o intencionalidad, capaces de causar daños a personas, objetos, o infraestructuras, obteniendo así las consecuencias requeridas para clasificar la ciberoperación como un ataque.»

Según Simonet y Brown...

Las armas cibernéticas serían equivalentes al armamento menos convencional, como la típica arma cinética. De la misma manera que es la bala y no la pistola la que realiza el daño, Brown reconoce tres armas: el código, el sistema informático, y el operador.

Características clave

Cinco elementos clave que las distinguen del resto de armas

Las armas cibernéticas en un mundo globalizado e interconectado como en el que vivimos suponen un peligro real a todos los niveles de la sociedad. Los ataques a sistemas informáticos afectan a la gestión de bienes, infraestructuras y servicios en el mundo físico.

Este tipo de armas cibernéticas resultan en daños financieros directos e indirectos para el grupo objetivo, sin que necesariamente se realicen ganancias financieras directas para el patrocinador. Vamos a ver ahora unas características comunes de dichas armas:

100% Virtual - Descentralización

Debido al bajo coste de producción y operación, los actores se encuentran por todo el mundo.

Ejecución no letal

No poseen una capacidad letal, pero esta se deriva de su uso. Interrumpir o destruir sistemas puede llevar al daño material e incluso humano.

Multifuncionalidad

Estas armas poseen capacidad para ejecutiar simultaneamente varias funciones, dificultando así su reconocimiento y aumentando la incertidumbre operacional.

Incertidumbre atribucional

Debido a la variedad de métodos de ocultación de este tipo de armas, es muy complicado para los equipos forenses determinar la autoría o nacionalidad de los ciberataques.

Asimetría operativa

Cualquier persona con un ordenador y una conexión a internet puede convertirse en un actor en el ciberespacio, equiparandose a grandes equipos y a instituciones nacionales de ciberseguridad.

Clasificación

¿Cómo se clasifican?

Debido a la amplia variedad de software malicioso que existe en la actualidad, es complejo clasificarlas. Al ser diseñadas en base a la tarea específica que van a desempeñar, los efectos de cada una varían significativamente.

Según la tarea para la que están creadas

Spyware

Su función es la recopilación de datos sobre el comportamiento del usuario durante su uso.

Adware

Su objetivo es mostrar al usuario ventanas emergentes con publicidad durante su navegación del sistema, imposibilitando así su uso

Keyloggers

Registra todas las pulsaciones del teclado que realiza el usuario y, tras almacenarlas en un fichero, se las envía al creador del software

Bots

Tras instalarse en el sistema, lo incluye en una red de ordenadores que se puede controlar de manera remota, utilizandose así a favor del hacker

Ransomware

Su objetivo es cifrar los datos del sistema infectado, para después solicitar al usuario un pago o rescate para liberar dichos archivos encriptados

Malvertising

Su fin es infectar el sistema a través de una ventana emergente, anuncio o banner de propaganda, el cual lleve a un sitio web peligroso.

Browser Helper Object

Su objetivo es modificar el funcionamiento habitual del navegador del ordenador infectado.

MitM

Concede al hacker el control total del dispositivo, poniendo a su disposición toda la información del sistema y la red. Existe una variante para dispositivos móviles (MitMo)

Según el método de ocultación

A través de una Puerta Trasera o Backdoor

Este método configura vías de accceso alternativas por las que garantiza el acceso y control de red

A través de un Rootkit

Este método separa el ataque en dos, uno malicioso que ataque al sistema, y otro diseñado para ocultar la presencia del anterior

A través de un Troyano

Este método consta de dos partes, una benigna que utiliza para introducirse y asegurar su permanencia en la red, y otra maligna que permite causar el daño de manera inadvertida.

A través de Drive-by-Downloads

Se accede al sistema cuando el usuario realiza descargas que contribuyen a la propagación del software malicioso

A través de un Rogue Antivirus

Este método disfraza el software malicioso de antivirus, engañando al usuario para activarlo.

Según su propagación o difusión

Virus

Se produce a través de la instalación en el código de un programa ya existente en el sistema, difundiendose a otros ficheros cuando este es ejecutado. Este método es limitado, pues requiere de la interacción del usuario para dañar el equipo.

Gusano o Worm

Este software se replica y difunde a través de las redes de los ordenadores que ataca. Gracias a su rápida difusión produce un gran daño en poco tiempo.

Según su estructura

Polimórfico

Se trata de un software que incluye funciones específicas para cambiar su fichero ejecutable de manera periódica. Suelen ser fáciles de detectar, ya que antes de cambiar el fichero ejecutable se lleva a cabo una rutina de descifrado, detectable por los sistemas de seguridad.

Metamórfica

Se trata de aquel software que cambia su código al propagarse, mutando conforme avanza por la red. Suelen ser más difíciles de detectar, ya que aparecen como un nuevo software ante los antivirus basados en bases de datos.

Evolución

¿Cómo han evolucionado las ciberamenazas?

Objetivos

¿Cual es el objetivo?

Obtención de información

Ya sea una organización estatal, una empresa privada, o un individuo, la información es un activo de gran valor. Por ello, la obtención de información privada supone uno de los principales objetivos detrás de estos ciberataques.

Sabotaje y Denegación de Servicio

En un mundo interconectado como el actual, una persona con suficiente acceso podría bloquear las comunicaciones de una institución, o incluso bloquear el funcionamiento de un sitio web o una infraestructura crítica.

Operaciones Híbridas

En el ámbito de la guerra híñkbrida, uno de los principales activos es el uso de software malicioso para dificultar el funcionamiento del enemigo, bloqueando sus comunicaciones o engañando a sus sistemas, para ganar ventaja sobre el terreno

Propaganda y Desinformación

Las operaciones de influencia a través de los sistemas red se ha convertido en un tema de seguridad nacional. Es un método barato y efectivo con el que se puede desestabilizar de manera efectiva.

El Mercado de las Armas cibernéticas

¿Existe un mercado de armas cibernéticas?

El último informe de Atlantic Council situa en 224 las empresas que venden armas cibernéticas. Algunos países han sabido explotar este sector más que otros, con especial mención a Israel.

Este mercado oculto de armas es muy lucrativo, llegando a un valor global de 39.000 millones de dólares para el año 2016. Con la llegada de la nueva década, este mercado ha aumentado de manera exponencial, principalmente por los siguientes factores:

I+D+I en constante crecimiento

En un sector que cuesta al mundo un 0,8% del PIB mundial, la innovación y desarrollo están al orden del día, incluyendo tecnologías como la Inteligencia Artificial o el Machine Learning.

IOT y Smart Cities

El crecimiento de iniciativas de ciudades inteligentes y dispositivos IoT interconectados aumenta el rango de objetivos para las armas cibernéticas, incrementando aún más su variedad y multifuncionalidad.

Pandemia Covid-19

Con el establecimiento de medidas de distancia social y el teletrabajo se han creado unas condiciones idóneas para los cibercriminales, aumentando exponencialmente el rango de objetivos

La ciberseguridad en números

¿Cuántos ciberataques se producen normalmente?

Cualquier persona conectada a internet es un objetivo de los cibercriminales y hackers.

Debido a ello, actualmente la ciberdelincuencia es una de las actividades ilícitas más lucrativas, y la prospectiva indica que esta tendencia continuará al alza. Para 2031, únicamente la actividad de ransomware tendrá un coste para la sociedad global de 265.000 millones de euros.

Estos son algunos de los números más preocupantes:

Sitios web atacados diariamente

Millones de creaciones de software dañino al día

Millones de dólares en inversión en seguridad de la información y gestión de riesgos

En 2021, los casos de ransomware aumentaron un

Un nuevo ataque en la web cada

El presupuesto estadounidense para 2023 destinado a ciberseguridad ha aumentado un

Ciberseguridad

¿Qué necesito para proteger mi información?

Seguridad de Redes

La mayoría de los ataques cibernéticos ocurren sobre la red, por lo que se han desarrollado herramientas para identificar y bloquear estos ataques entrantes. Las soluciones incluyen controles de acceso y datos como el Data Loss Prevention (DLP), Identity Access Management (IAM), Network Access Control (NAC), y Next-Generation Firewall (NGFW). También existen tecnologías más avanzadas que permiten una red con múltiples capas que prevengan posibles amenazas, como el Intrusion Prevention System (IPS), entornos Sandbox, y el Content Disarm and Reconstruction (CDR), entre otros.

Seguridad en la Nube

Con la digitalización de la sociedad y el aumento de las capacidades de la nube, cada vez más información se encuentra en tránsito entre las redes corporativas y la nube. Una correcta estrategia de seguridad para la nube incluye una serie de herramientas, políticas, controles y servicios que permitan proteger todo el tránsito de información en forma de aplicaciones, datos, infraestructuras, etc…

Seguridad Endpoint

Con el incremento exponencial del teletrabajo, los terminales Endpoint son los más atacados para acceder a la red corporativa. Con la seguridad adecuada, las compañías pueden asegurar el uso adecuado por parte del usuario final, reduciendo amenazas como Phishing o Ransomware, y obteniendo información forense gracias al software Endpoint Detection and Response (EDR)

Seguridad Movil

Los dispositivos móviles también estan sujetos a amenazas, pues a menudo poseen acceso a las redes corporativas. Desde fallos del día de lanzamiento, phishing, o mensajería instantánea, se puede acceder a la información de estos. Cuando se incluye un Mobile Device Management (MDM), las empresas pueden asegurarse de que sólo dispositivos autorizados puedan acceder a la información correspondiente.

Seguridad IoT

Los dispositivos IoT, interconectados, suponen un aumento a la exposición ante posibles ciberamenazas. La seguridad IoT permite descubrir y clasificar los dispositivos conectados, autosegmentarlos para controlar la actividad de la red, y usar IPS como parche para evitar la propagación de la amenaza.

Seguridad de las Aplicaciones

Las aplicaciones web también son objetivo de los cibercriminales. A través de una correcta seguridad para la aplicación se pueden prevenir ataques como los bots maliciosos, interacciones sospechosas con aplicaciones y APIs, incluso aunque el equipo de DevOps continue desarrollando la aplicación.

Zero Trust

Esta concepción de ciberseguridad se centra en la protección sobre el perímtero, construyendo muros alrededor de los activos más valiosos de una compañía. Sin embargo, conforme el perímetro aumenta, se hace más y más dificil defenderlo adecuadamente. La solución es el Zero Trust, un acercamiento más granular a la seguridad protegiendo recursos individuales a través de la micro-segmentación, la monitorización y la imposición de políticas restrictivas y contorles de acceso.

Ejemplos de ciberataques

Ejemplos de ataques cibernéticos

Como hemos visto hasta ahora, los ataques en el ciberespacio afectan a todos los sectores y países por igual. Desde una gran organización hasta un individuo, todos están al alcance de los cibercriminales. Estos son algunos de los ataques más perjudiciales de los últimos años:

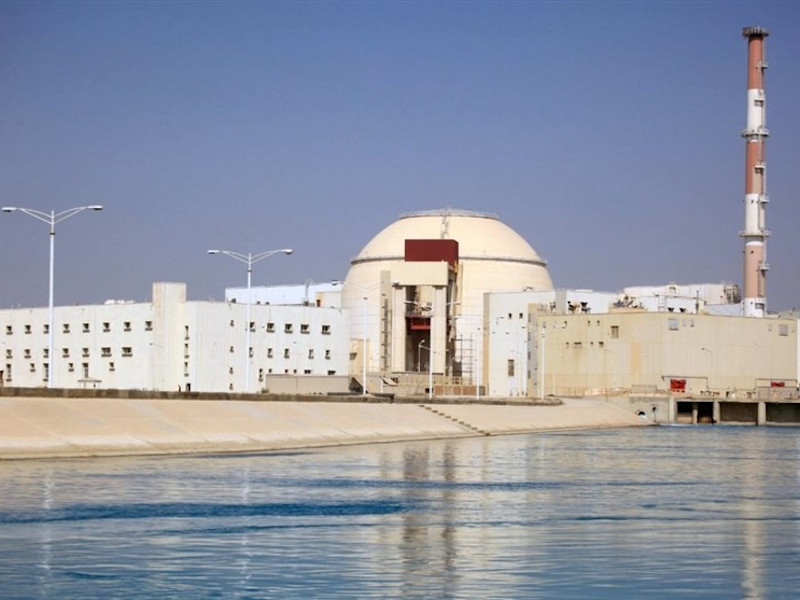

Stuxnet

Bushehr Nuclear Power Plant, Irán, 2010

Gusano

Gracias a un USB infectado, Stuxnet logró destruir varias centrifugadoras y provocar bajas, mimentras se expandía a través de la red

NotPetya

Ucrania, 2017

Ransomware

En mitad de un conflicto entre Rusia y Ucrania, un malware consigue penetrar en las instituciones y servicios esenciales del país, cifrando información para hacerla inservible

WannaCry

2017

Ransomware

Afectando a más de 180 países, WannaCry cifraba y pedía un rescate por la información sustraida, mientras era capaz de extenderse a través de la red a la cual está conectada el dispositivo para alcanzar otros usuarios

Conclusiones

¿Hacia donde se dirige el sector de las armas cibernéticas?

Las armas cibernéticas en un mundo globalizado e interconectado como en el que vivimos suponen un peligro real a todos los niveles de la sociedad. Estas suponen un reto superior para los Estados, encargados no solo de generar una ciberdefensa y una cultura de la ciberseguridad eficaces, sino también de ser capaces de comprender la identidad de los actores, sus motivaciones e intereses detrás de cada ciberataque.

Debido a su constante innovación, la regulación sobre estas armas cibernéticas evoluciona de manera reactiva, dificultando así su comprensión y la respuesta a las mismas, y haciendo casi imposible la atribución de autoría ni la puesta en marcha de los mecanismos judiciales pertinentes.